Erweiterte Zertifikatssicherheit unter iOS 10.3

Apple hat vergangene Woche iOS 10.3 und kurz darauf 10.3.1 veröffentlicht. Neben kleineren optischen Änderungen wurde auch der Umgang mit CA-Zertifikaten geändert. Um bisher CA-Zertifikate zu installieren reichte es aus die Zertifikat-Datei aus dem Browser, in einer E-Mail, SMS oder anderen App zu öffnen. Nach Eingabe der Geräte-PIN war das Zertifikat installiert.

Welche Implikation hat das Installieren eines CA-Zertifikats?

Eigene CA-Zertifikate werden beispielsweise Firmenintern ausgestellt um Serverzertifikate von Intranetseiten, Mailservern und ähnlichem zu unterschreiben. Dadurch entfallen unansehnliche Zertifikatswarnungen und verhindern, dass der Benutzer bei einem Man-in-the-middle-Angriff ausversehen dem falschen Zertifikat vertraut.

Eigene CA-Zertifikate werden beispielsweise Firmenintern ausgestellt um Serverzertifikate von Intranetseiten, Mailservern und ähnlichem zu unterschreiben. Dadurch entfallen unansehnliche Zertifikatswarnungen und verhindern, dass der Benutzer bei einem Man-in-the-middle-Angriff ausversehen dem falschen Zertifikat vertraut.

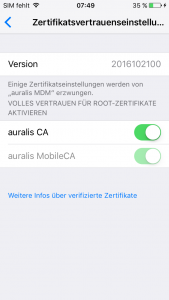

Auf der anderen Seite ermöglichte die Installation von CA-Zertifikaten eben auch Man-in-the-Angriffe. So könnte ein böswilliger Angreifer einen Benutzer dazu leiten sein Zertifikat zu installieren und dann beispielsweise Zertifikate für google.com ausstellen. Für den Benutzer ist dann nicht mehr ersichtlich das hier ein Angriff stattfindet, da keine Zertifikatswarnung mehr erscheint. Aus diesem Grund hat sich Apple wohl dazu entschieden die Installation etwas komplexer zu gestalten. Ab iOS 10.3 reicht die einfache Installation mit Bestätigung durch die Geräte-PIN nicht mehr aus. Stattdessen muss in Einstellungen explizit diesem Zertifikat vertraut werden (Einstellungen -> Allgemein -> Info -> Zertifikatsvertraueneinstellungen).

Warum betrifft das auralis?

Während dem Rollout von iOS Geräten muss das CA-Zertifikat von auralis auf dem Gerät installiert werden. auralis unterschreibt das Profil mit den Einstellungen für den MDM-Server mit seinem Server-Zertifikat. Wenn das Gerät diesem nicht vertraut kann kein Rollout stattfinden. Nun gibt es zwei Möglichkeiten:

- Es wird ein Server-Zertifikat verwendet das von einer offiziellen CA unterschrieben wurde (Rapid-SSL, Comdo…). Das Server-Zertifikat kann auch bei bestehenden Installation nachträglich geändert werden.

- Nach der Installation des CA-Zertifikats muss der Benutzer dem CA-Zertifikat noch manuell vertrauen (Einstellungen -> Allgemein -> Info -> Zertifikatsvertraueneinstellungen). Erst danach kann Login und Passwort für den Rollout eingeben werden.

Geräte die von 10.12 auf 10.13 aktualisiert wurden betrifft dies nicht. Den bereits installierten CA-Zertifikaten wird automatisch vertraut.

Dein Kommentar

An Diskussion beteiligen?Hinterlasse uns Deinen Kommentar!